如果你是 Windows 服务器管理员,是否遇到过这些困扰?

- • SSL/TLS 安全评级不合格,被扫描工具标记为高风险

- • 需要禁用过时的加密协议(如 SSL 3.0、TLS 1.0)但不知道如何操作

- • PCI DSS、HIPAA 等合规要求必须加固服务器安全

本期我们介绍一款工具 IIS Crypto GUI,可以让这些问题迎刃而解,最近总跟命令行打交道,这次就充分体现一下图形化界面的优势!

什么是 IIS Crypto GUI?

IIS Crypto GUI 是由 Nartac Software 开发的一款免费的 Windows 图形化工具,专门用于配置服务器的加密协议、密码套件和哈希算法。

虽然名字里有 "IIS",但它不仅仅用于 IIS(Internet Information Services)web 服务器,而是可以配置整个 Windows 系统的加密设置,影响所有使用 Schannel(Windows 安全通道)的应用程序。

核心特点

✅图形化界面- 无需手动编辑注册表

✅完全免费- 个人和商业使用均免费

✅预设模板- 内置多种安全级别配置

✅一键应用- 快速应用最佳实践配置

✅支持回滚- 可以轻松恢复默认设置

✅实时预览 - 显示修改后的效果

为什么需要 IIS Crypto?

1. 安全合规要求

许多行业标准和合规框架都对加密协议有明确要求:

- • PCI DSS 3.2 要求禁用 TLS 1.0 和早期版本

- • NIST 建议使用 TLS 1.2 及以上版本

2. 防止安全漏洞

过时的加密协议存在已知漏洞:

- • SSL 2.0/3.0 - POODLE 攻击

3. 提升安全评级

使用 SSL Labs、Qualys 等工具扫描时,不安全的配置会导致评级降低。通过 IIS Crypto 优化配置,可以轻松达到 A+ 评级。

主要功能详解

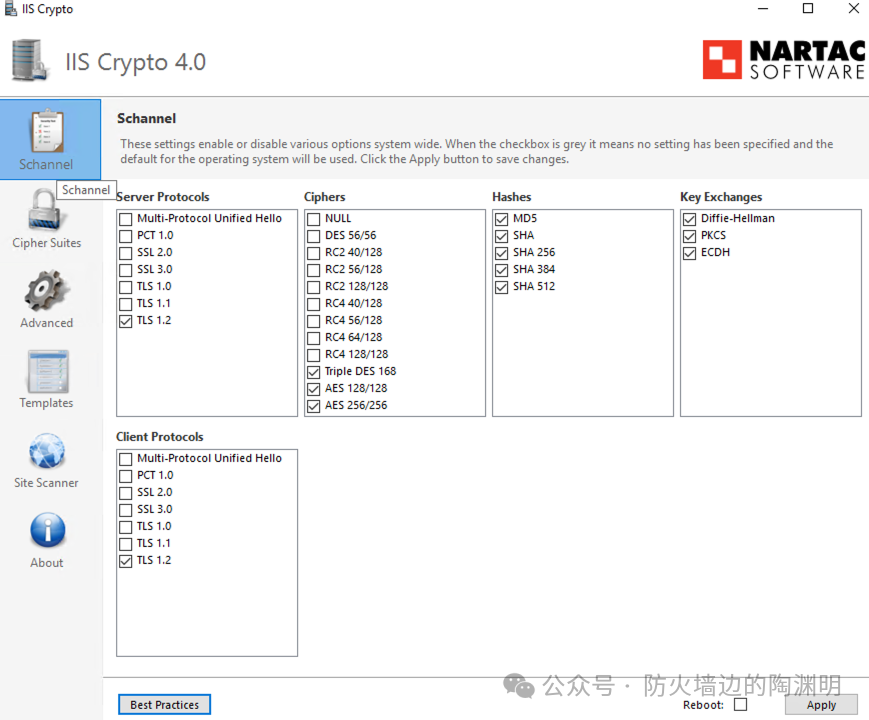

1. 协议管理

可以启用或禁用以下协议:

- • SSL 3.0 ❌ 应禁用(POODLE 漏洞)

- • TLS 1.0 ⚠️ 建议禁用(存在安全问题)

- • TLS 1.3 ✅ 应启用(最新最安全,Windows Server 2022+)

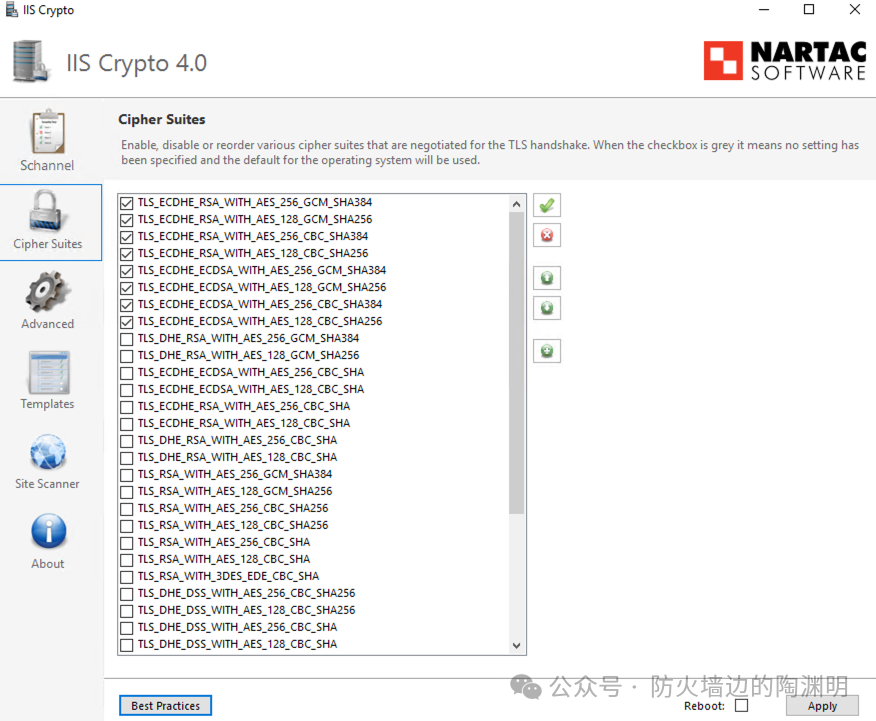

2. 密码套件(Cipher Suites)

密码套件定义了加密通信使用的具体算法组合。IIS Crypto 允许你:

- • 移除不安全的套件(如使用 RC4、DES 的套件)

3. 哈希算法

控制用于数字签名的哈希算法:

4. 密钥交换算法

管理密钥交换机制:

- • DHE - Diffie-Hellman,需注意密钥长度

使用指南

下载与安装

- 1. 访问官方网站:https://www.nartac.com/Products/IISCrypto

- 2. 下载最新版本(支持 Windows Server 2008 R2 及以上)

快速配置步骤

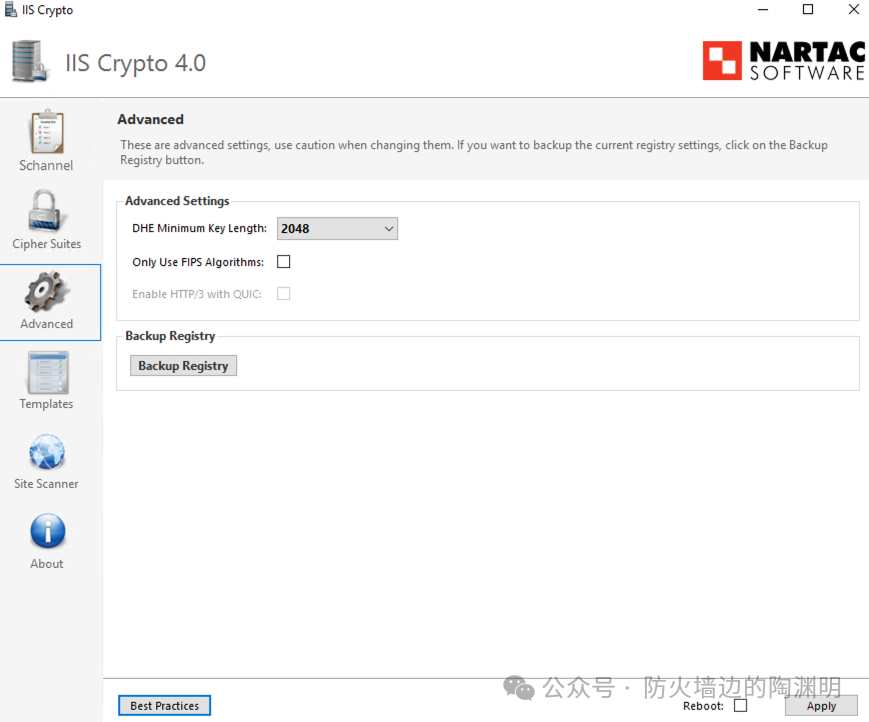

备份注册表

在 Advanced 标签页,有一个备份注册表(Backup Registry)的按钮,指定保存路径,完成备份。

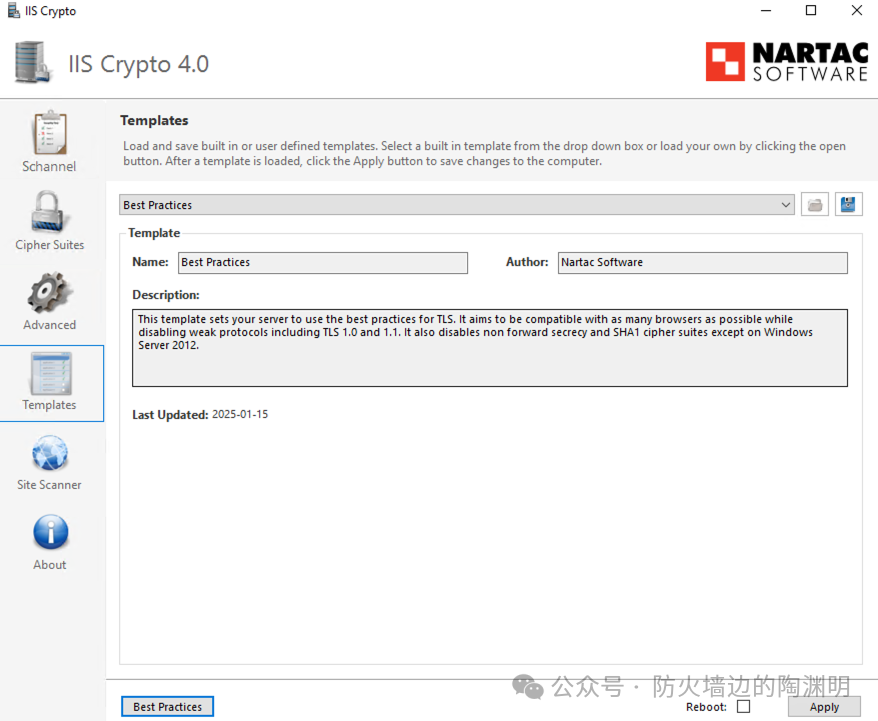

方法一:使用预设模板(推荐新手)

1. 启动 IIS Crypto GUI

2. 点击底部的 "Best Practices" 按钮

- 这会应用 Nartac 推荐的安全配置

3. 预览更改内容

4. 点击 "Apply" 应用设置

5. 点击 "Yes" 确认重启服务器

6. 重启后配置生效

方法二:自定义配置(高级用户)

步骤 1:禁用不安全的协议

在 "Schannel" 标签页:

- • 确保 TLS 1.2 和 TLS 1.3(如果支持)已启用

步骤 2:优化密码套件

在 "Cipher Suites" 标签页:

- • 使用 "Best Practices" 或 "PCI 3.2" 模板(新版本为4.0)

- • 确保没有使用 RC4、DES、3DES 的套件

- • 优先使用 AES-GCM 和 ECDHE 的套件

步骤 3:应用并重启

实用模板说明

IIS Crypto 提供多个预设模板:

| | | |

| Best Practices | | | |

| PCI 3.2(新版本是 4.0) | | | |

| FIPS 140-2 | | | |

| Strict | | | |

配置建议

标准企业环境

✅ 启用:TLS 1.2, TLS 1.3

❌ 禁用:SSL 2.0, SSL 3.0, TLS 1.0, TLS 1.1

✅ 密码套件:仅使用 AES-GCM 和 ChaCha20

✅ 哈希:SHA-256 及以上

需要兼容旧客户端

✅ 启用:TLS 1.0, TLS 1.1, TLS 1.2

⚠️ 保留部分 AES-CBC 套件

⚠️ 可能需要保留 SHA-1

最高安全级别

✅ 仅启用:TLS 1.3

✅ 仅使用:ECDHE + AES-256-GCM

✅ 哈希:仅 SHA-384 及以上

验证配置

内部验证

# 使用 PowerShell 查看 TLS 配置

Get-TlsCipherSuite | Select-Object Name, Protocols, Certificate

# 测试特定协议

Test-NetConnection -ComputerName yourserver.com -Port 443

外部验证

- 1. SSL Labs (https://www.ssllabs.com/ssltest/)

- 2. testssl.sh (命令行工具)

testssl.sh https://yourserver.com

- 3. Qualys SSL Server Test

查看 Windows 事件日志

事件查看器 → Windows 日志 → 系统

筛选事件 ID: 36874, 36882 (Schannel 相关)

常见问题解答

Q1: 应用配置后服务无法启动怎么办?

A: 有两种办法进行还原处理:

# 方法 1:使用 IIS Crypto 恢复

在 Templates 下拉框选择 “Server Defaults”,然后点击 “Apply” → 重启。这个操作将恢复 IIS Crypto 对 TLS / 加密相关的注册表设置到默认状态。

# 方法 2:手动恢复注册表

在安全模式下导入之前备份的 .reg 文件

Q2: 如何知道客户端是否支持 TLS 1.2?

A: 检查客户端版本:

- • 现代浏览器(Chrome 30+, Firefox 27+, Edge 全版本)

Q3: 禁用 TLS 1.0/1.1 会影响什么?

A: 可能会有如下影响:

建议先在测试环境验证!

Q4: 重启服务器后配置会保留吗?

A: 是的,IIS Crypto 修改的是注册表,配置会永久保存。

Q5: 可以在生产环境直接使用吗?

A: ⚠️ 强烈建议:

注意事项

⚠️ 重要提醒

兼容性检查

在生产环境应用前,使用以下工具检查客户端兼容性:

- • Google Analytics(查看访客浏览器版本)

维护建议

✅ 每季度检查安全公告

✅ 定期运行 SSL Labs 测试

✅ 监控 Windows Update 对加密设置的影响

✅ 保持 IIS Crypto 版本更新

✅ 记录每次配置变更

写在最后

如果你更喜欢命令行,可以考虑使用它的 CLI 版本~

但 IIS Crypto GUI 显然是最直观、最安全的选择,它也同时提供 CLI 版本!

IIS Crypto GUI 是 Windows 服务器管理员的必备工具,它让复杂的加密配置变得简单直观。

无论你是哪种角色,都能从这个工具中获益!

最重要的是:定期检查和更新你的加密配置,安全是一个持续的过程,不是一次性的任务。

你的 Windows 服务器加密配置够安全吗?不妨用 IIS Crypto 检查一下!

💬 欢迎留言分享你的服务器安全实践!

更多资源

- • 官方网站:https://www.nartac.com/Products/IISCrypto

- • SSL Labs 测试:https://www.ssllabs.com/ssltest/

- • Mozilla SSL 配置生成器:https://ssl-config.mozilla.org/

- • Microsoft TLS 最佳实践:https://docs.microsoft.com/en-us/security/

阅读原文:原文链接

该文章在 2025/12/11 12:17:55 编辑过